move the file to this repo

Showing

README.en.md

已删除

100644 → 0

private-distributors-list.md

0 → 100644

security-committee.md

0 → 100644

security-disclosure.md

0 → 100644

security-evaluation.md

0 → 100644

security-process.md

0 → 100644

template-security-bug.md

0 → 100644

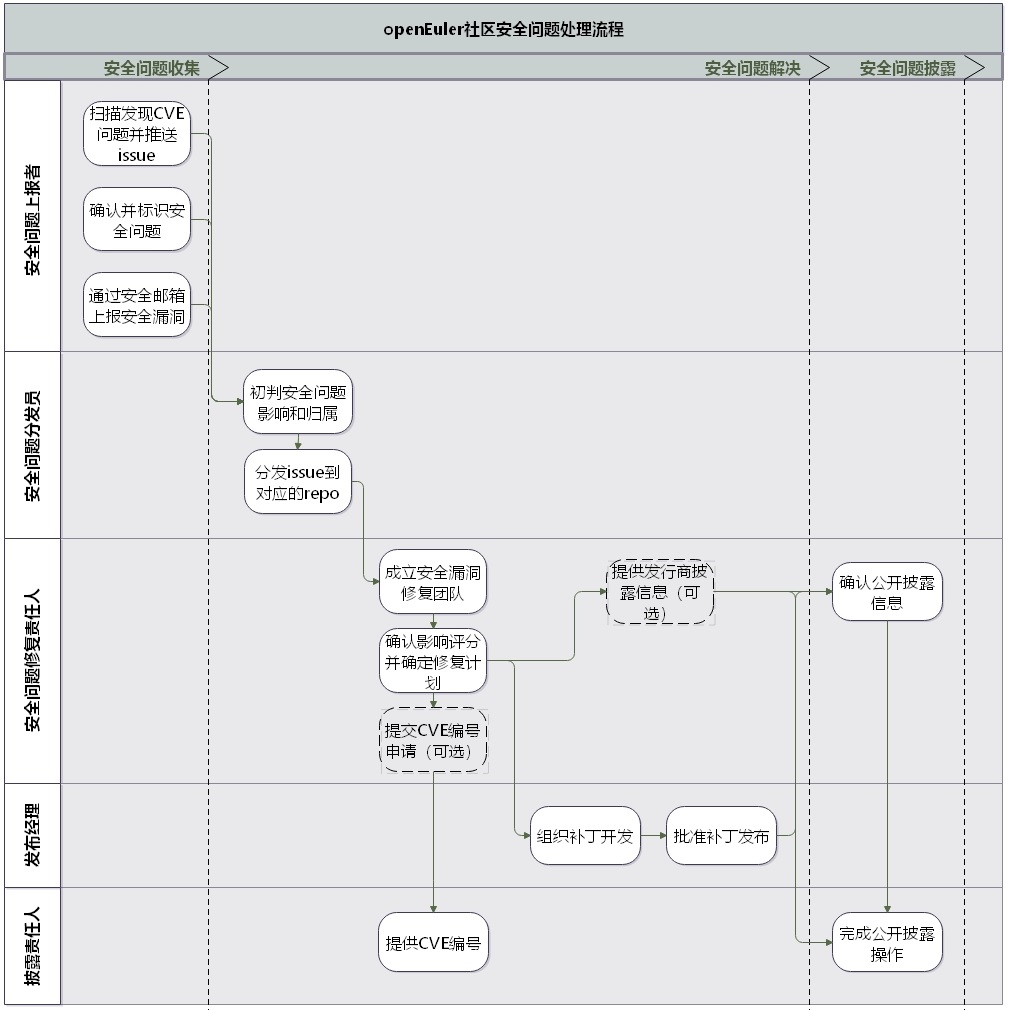

安全问题处理流程.jpg

0 → 100644

147.5 KB