auto commit

Showing

notes/分布式问题分析.md

已删除

100644 → 0

notes/安全性.md

0 → 100644

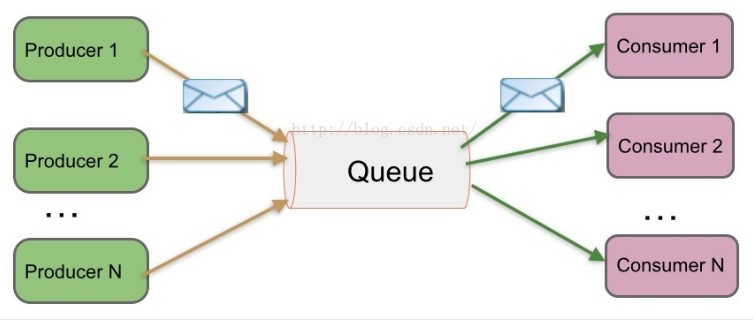

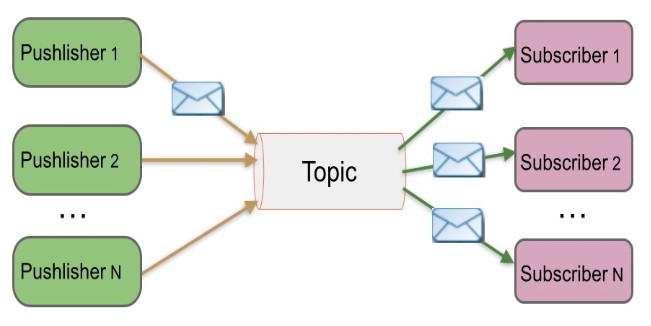

notes/消息队列.md

0 → 100644

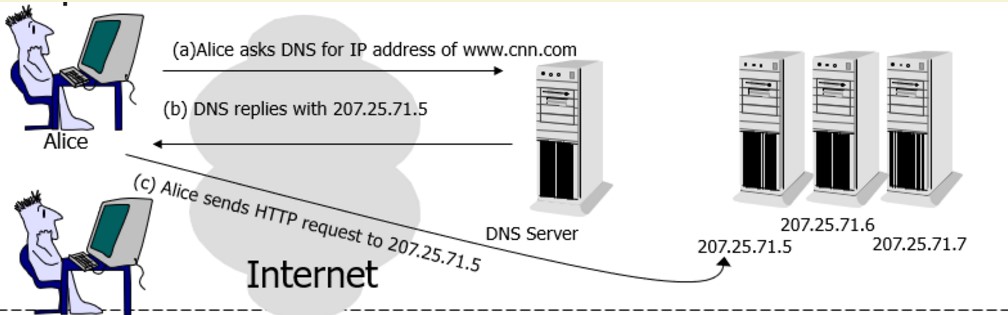

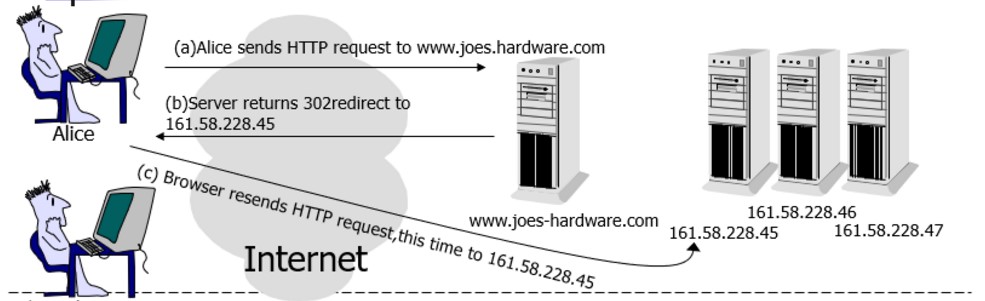

notes/集群.md

0 → 100644

33.0 KB

60.0 KB

60.0 KB

31.0 KB

33.0 KB

60.0 KB

60.0 KB

31.0 KB